アフターコロナを見据えたテレワーク(3)〜ゼロトラスト=信頼しない テレワークに適ったセキュリティモデル〜

- 2022年2月15日

- 中小機構 中小企業アドバイザー(経営支援) 高見康一

- テレワーク

前回はどの技術から活用していけば良いのかを検討するヒントになるお話をしました。

今回は、最近バズワードになっているゼロトラストについて紹介していきたいと思います。

ゼロトラストはテレワーク導入を検討する上では欠かせない考え方です。

コロナ禍をきっかけにずいぶんと企業のテレワーク環境整備が進みました。2022年1月現在では、オミクロン株の流行により再び日本は新型コロナウイルスの脅威にさらされています。

昨年末は流行が一段落し「テレワーク疲れからのオフィス回帰」などの言葉も話題になっていましたが、再び多くの人が「テレワーク」を行う状況に戻っています。

今後、働き方・生活様式はどのようになっていくのでしょうか。正確には予測できませんが、「コロナ前」とは大きく様相が異なるのは間違い無いでしょう。その中でテレワークも働き方の当たり前の選択肢として残っていくような気がします。

今回は、テレワークに欠かせないセキュリティの話をしていきたいと思います。

過去の記事はこちら

前々回の特集記事:アフターコロナを見据えたテレワーク(1)〜リモートデスクトップ、クラウドサービス、VPNってなんだっけ〜

前回の特集記事:アフターコロナを見据えたテレワーク(2)〜まずはリモートデスクトップからいかがでしょうか〜

テレワーク全般についてのおさらいは、以下のページよりご覧いただけます。

特集記事:テレワークについて

セキュリティ対策は「境界型」が主流

そもそも「セキュリティ」とはなんでしょうか。直訳すると「防犯」「攻撃からの安全」で、ITの話題で使われる場合は「ネットワーク上に存在する情報資産」を守る事を指す場合が多いです。

例えば、PCやサーバーへの不正アクセスや情報改ざん・漏洩を防いだり、悪意のある活用をされないようにしたりする事です。

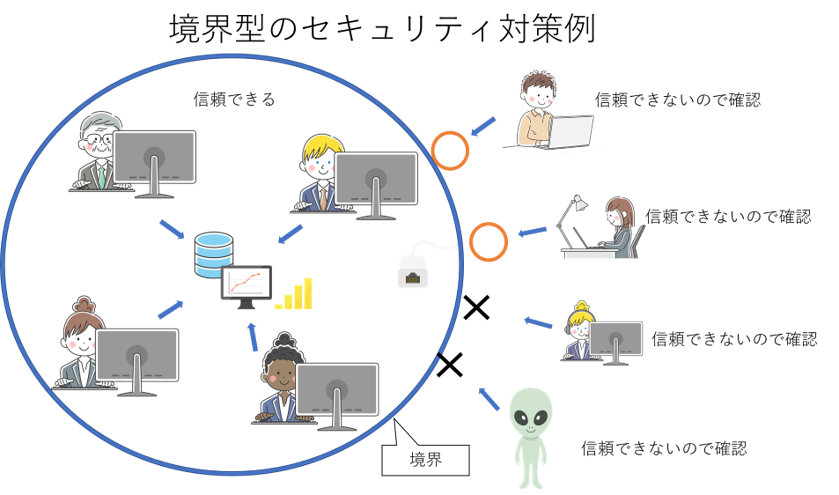

そして、そのセキュリティ対策として現在多くの企業が採用しているのが「境界型」と呼ばれるセキュリティモデルです。

これはネットワークを「内部」と「外部」に切り分け、その間の「境界」でセキュリティ対策を施すというモデルです。境界にはファイアウォールを置くことが多く、ファイアウォールの機能を使って、通信を監視し、不審・不要な通信を遮断しています。

テレワークとクラウドサービスの普及が「境界型」を複雑にする

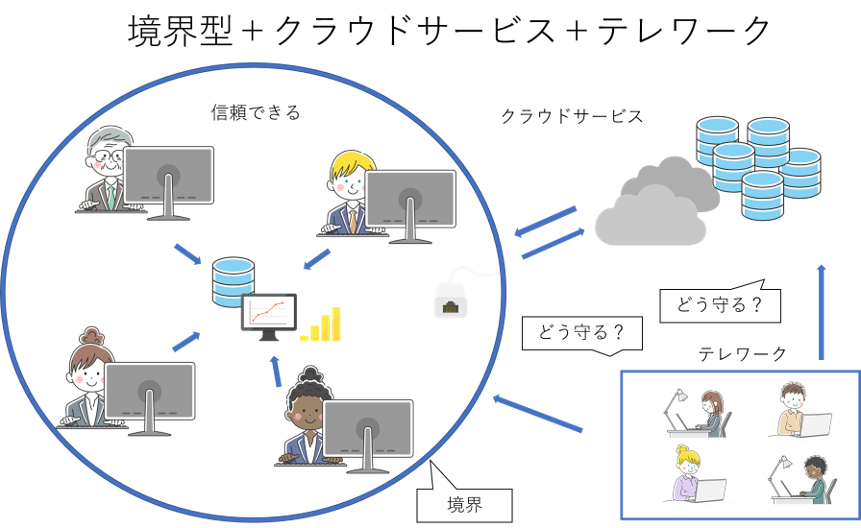

ただ最近はネットワーク活用の仕方が多様化しています。テレワークとクラウドサービスが普及しているためです。クラウドサービスはネットワークの「外部」で動作しているものが多く、そこに情報資産を格納するケースが増えてきました。

あらゆるサービスで、利用ログや録画記録、そのサービスで作成した書類などを保存しています。それらも立派な情報資産です。

また、テレワーク勤務者は基本的には境界の「外部」に存在します。「内部」へのアクセスであればVPNやリモートデスクトップサービスを活用すれば良いかもしれませんが、端末などにも情報資産が格納されているケースがあります。

このように、最近は情報資産やアクセス端末が境界の「外部」に移行しつつあります。そのような状況下では「境界型」は機能しないのでしょうか。

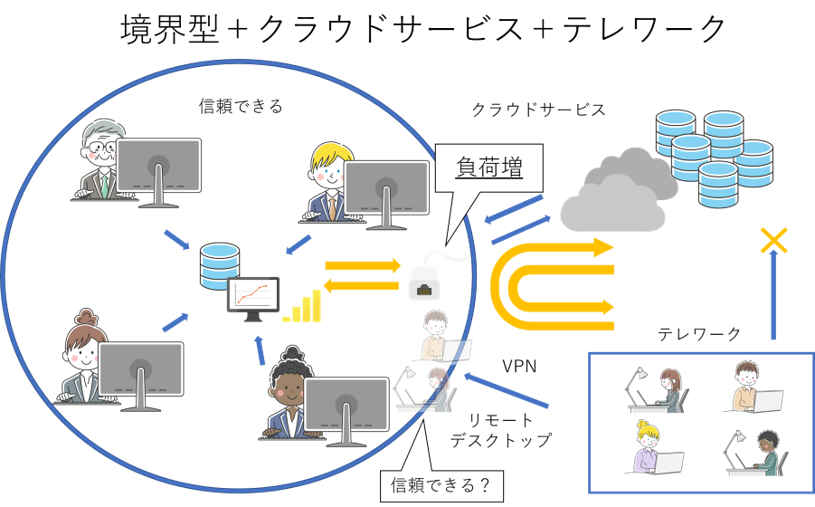

いいえ、そんなことはありません。「境界型」でも対応は可能です。全ての情報資産を「内部」とクラウドサービスに集約し、全アクセスを「境界」経由に設計すれば良いのです。

ただ、問題は「内部」と「外部」の往復増によるネットワークの圧迫です。クラウドサービスの利用やテレワーク導入を推進すればするほど「境界」に負荷がかかり、接続が不安定になったり、保守のコストが雪だるま式に増えていったりします。

また、テレワーク環境では物理的な監視の目が届かない箇所が多く、その目が届かないところでは、内部不正やヒューマンエラーでの情報資産流出可能性が高まります。もちろんアクセスはVPNやリモートデスクトップ接続などを活用して「ルール通り」なされる事が前提になっています。

しかし問題は、アクセス後の挙動監視です。「境界型」では「ルール通り」内部にアクセスされてしまうと、その後の挙動について一般的には感知しません。

ゼロトラストは「何も信頼しない」考え方

そこで、最近注目されているのが「ゼロトラスト」です。

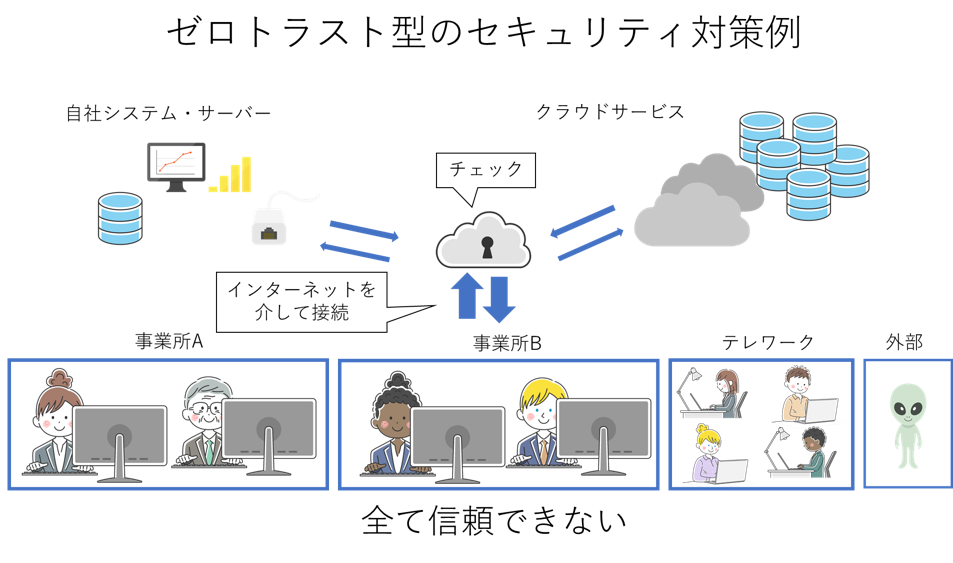

ゼロトラストは境界型とは異なり、ネットワークを「内部」と「外部」に切り分けて考えません。一つ一つのアクセスを「信頼しないもの」と捉え、信頼に値するものかどうかを丁寧に検証していくセキュリティモデルです。

例えば企業で利用しているクラウドサービスにアクセスがあれば、そのアクセスは信頼して良いものなのかを検証します。ID・パスワードなどに加え、多要素認証やアカウントの接続履歴・場所などの検証も行います。社内サーバーにある業務システムへのアクセスなども同様です。そしてその検証は「境界」で行うのではなく「インターネット上」で行うのが一般的です。

中小企業も少しずつ対策は必要

ゼロトラストが急激に広まったきっかけは、2014年のGoogleの論文公表でした。

Googleはある時、大規模なサイバー攻撃を受け、大きな被害を受けました。そこで「境界型」に見切りをつけゼロトラストに移行しました。2022年現在、Googleのような世界的企業だけでなくあらゆる企業のビジネスはインターネットに大きく依存しています。クラウドサービスやテレワークはますます普及していくことでしょう。

そんな中、日本の中小企業はどう対応していけば良いでしょうか。

個人的にはゼロトラストの導入は「必須」と考えています。これは今後中小企業でもクラウドサービス活用やテレワーク導入が「必須」と考えているためです。

ただこの「ゼロトラスト」はまだまだ気軽に実現できるものではありません。Googleでさえ8年かかりました。考え方としては「重要度は高い」「緊急度は企業次第」といったところでしょうか。

セキュリティ対策が事業の根幹に係る企業はなるべく早い移行を検討したほうが良いでしょう。また少人数・分散型の組織なども比較的移行しやすいかと思います。

一方で社内に情報資源を持ち、「境界型」で長年運用されていた企業は、コスト・リスクとのバランスを考えつつ移行を検討しましょう。

「攻め」のためにテレワークを。ただ「安全」にも気を配ろう

近年は新型コロナウイルスの流行によって「テレワーク=新型コロナウイルス対応」という見方が一般的ですが、しかし、その少し前までは「働き方改革」の一部として期待されていたものでした。

利用できるツール・技術も本当に数多く登場しています。アフターコロナを見据え、今度は「攻め」のためにテレワーク環境を整備するのも良いかもしれません。ただ、「安全」にも気を配らないと、思わぬ事故に遭うかもしれません。